這一篇是繼之前那一篇教學算是對這一個系列完整的一個補完

除了KAV 7特有的新增功能外,還加強的PDM介紹,以及新增防火牆的設定教學

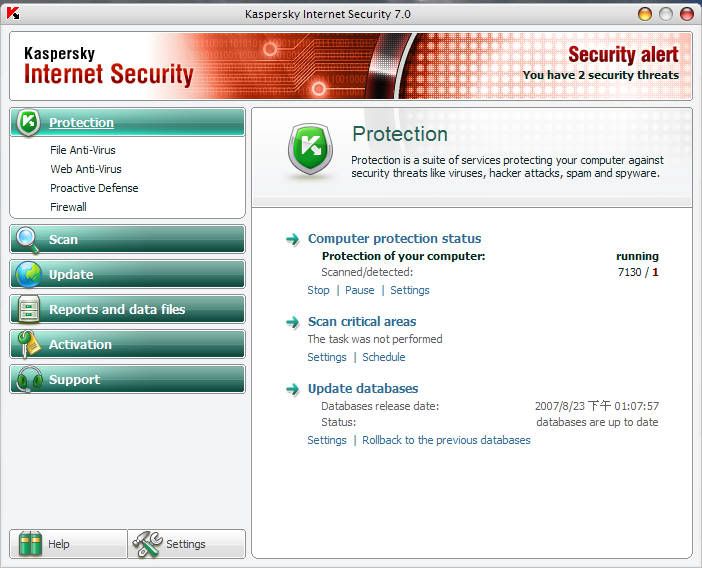

主畫面

防火牆

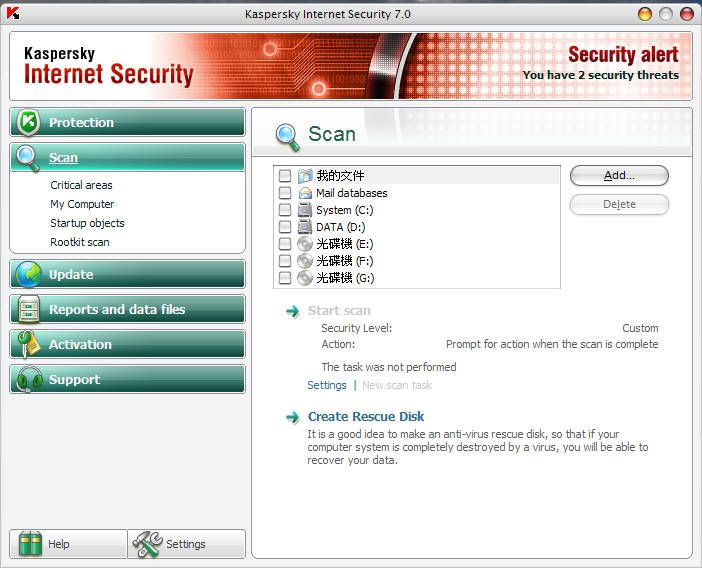

掃瞄

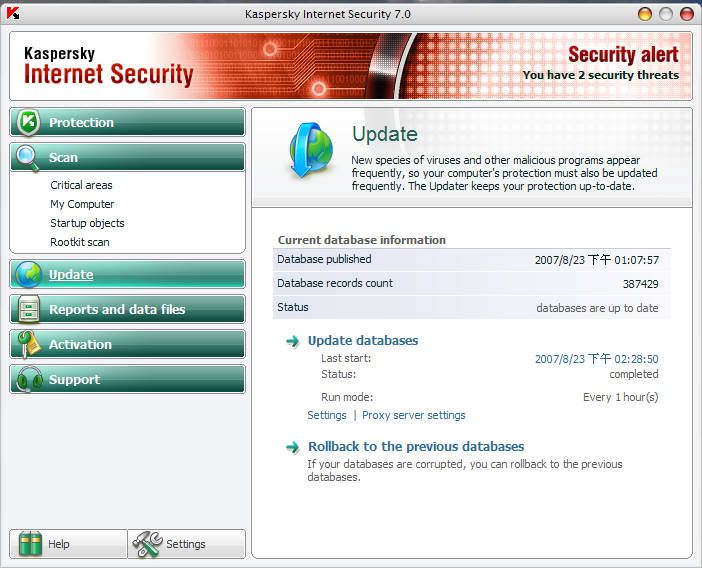

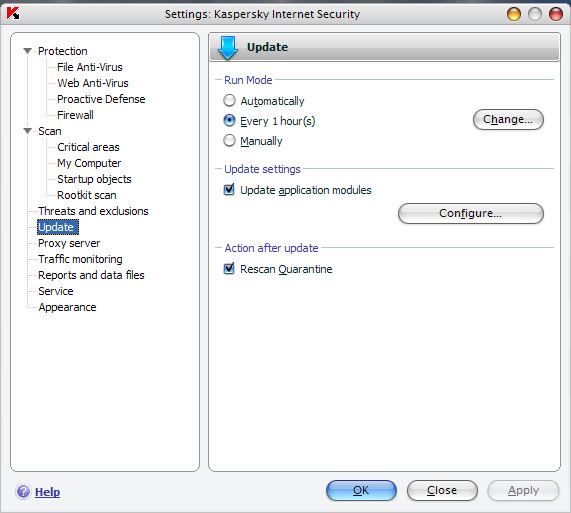

更新

如果更新發生錯誤,可以按Rollback (回覆)之前的狀態然後繼續更新

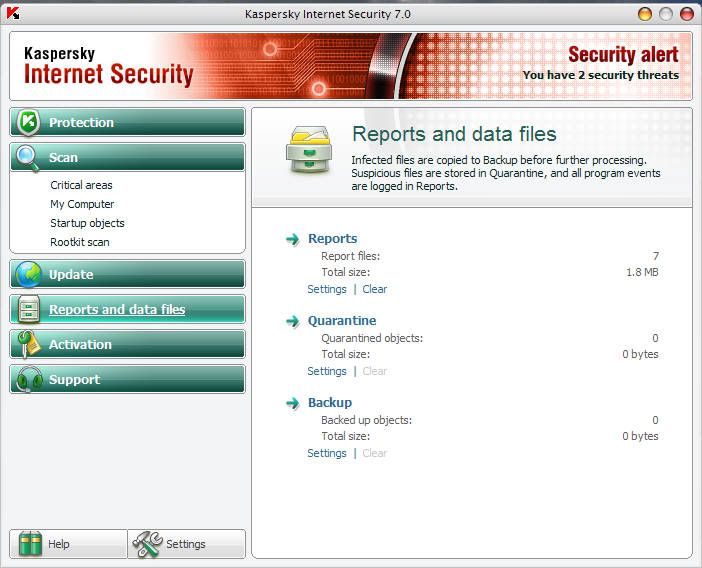

報告

預設30天會自動清理一次,如果發現KIS變的較為緩慢可以來清理這些檔案改善軟體效率

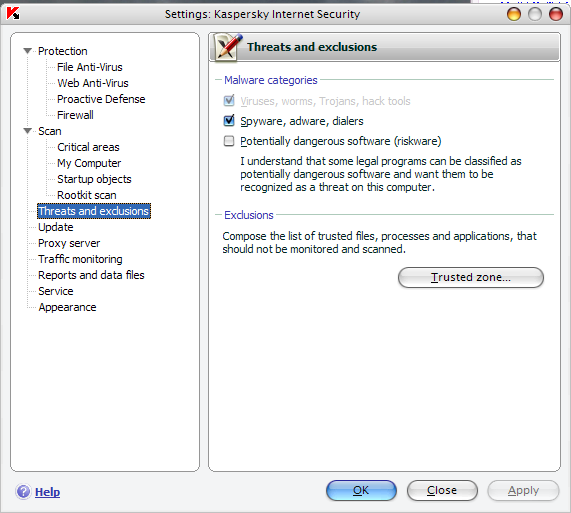

基本設定

Potentially dangeroug software這項不建議開啟,如果開啟了會報一些駭客程式,遊戲外掛等

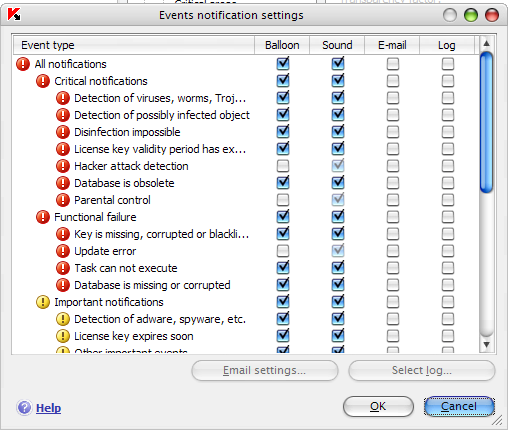

在Apperance這項的Events notification選擇Advanced進入進階選項

把Hacker attack detection這項取消勾選

更新設定:

設定為每小時更新一次,然後按Confugure進入下一個頁面

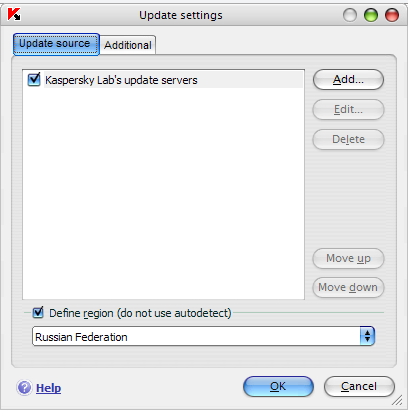

有鑒於Kaspersky更新服務器有的時候會出一些問題,而使得更新無法成功

所以我推薦第一次安裝時可以使用"日本"服務器

待更新完畢後請更改為"Russian Federation"(俄羅斯)

此服務器由於是總部所以特別穩定,更新步調也比日本還要快上一點

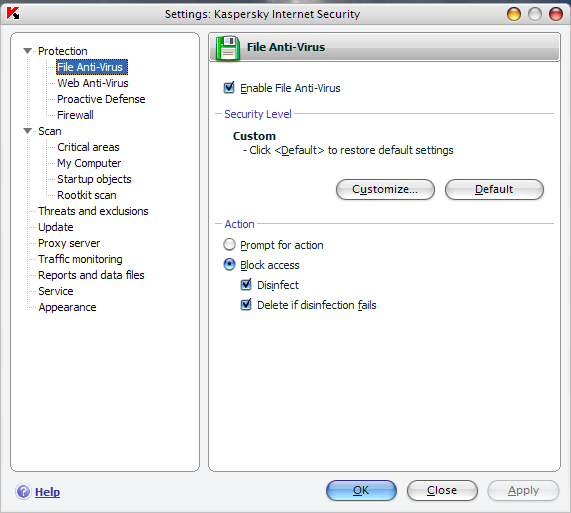

即時監控設定

選擇最低層級,此層級不會讓電腦變的較容易中毒!

動作設定為阻止存取後解毒,如果無法解毒既刪除檔案

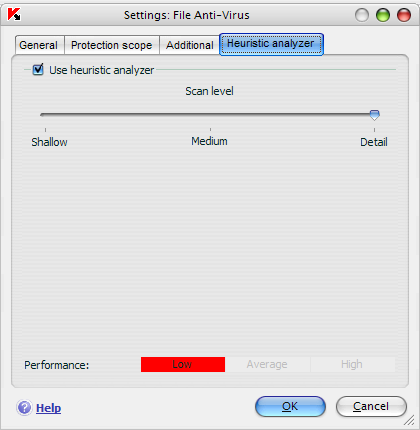

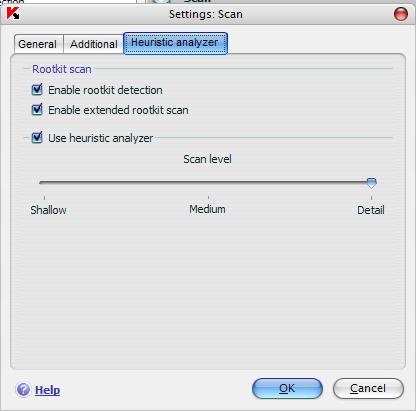

即時監控:啟發偵測

如果系統的性能夠好,可以打開啟發式緝毒引擎

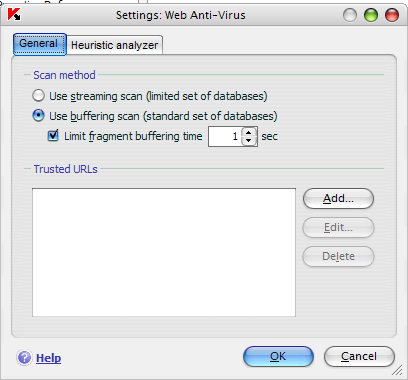

網頁防護設定:

直接按"自訂",將Limit fragment buffering time秒數改為"1"秒

如此可以加快開網頁的反應時間

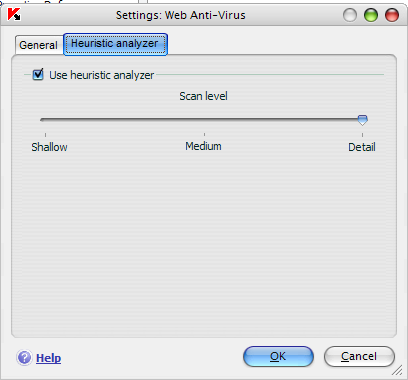

然後選擇自訂,也把啟發開到最高

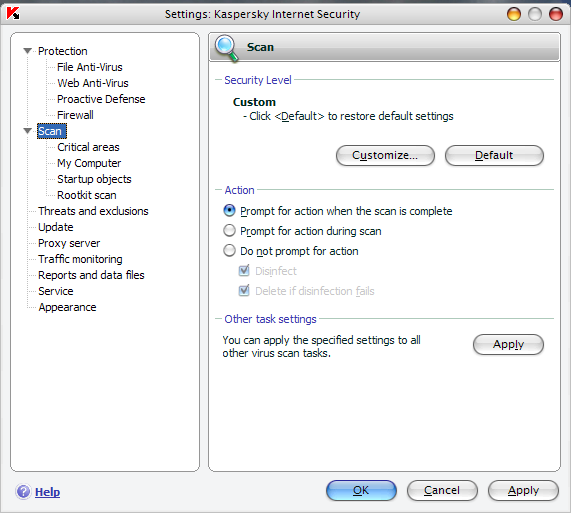

右鍵掃瞄設定:

選項就參照預設,不建議跟監控一樣設為自動處理

右鍵掃瞄建議啟發等級可以開到最高級

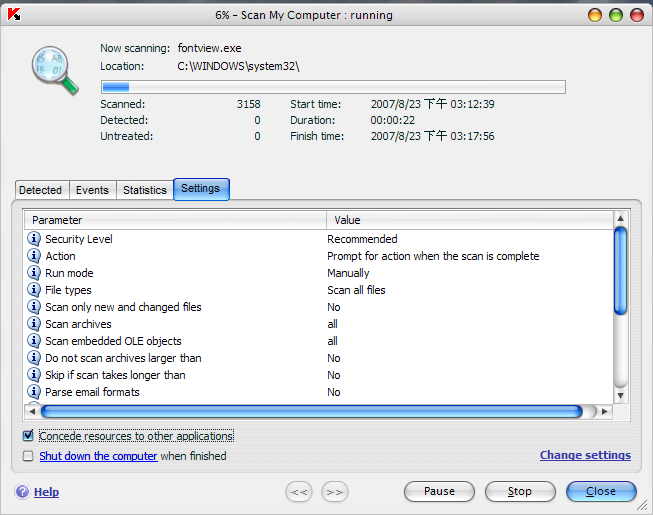

如果發現你的KIS掃描速度很慢的話

可以試著把Concede resources to other application取消,不要把系統資源分給其它應用程式

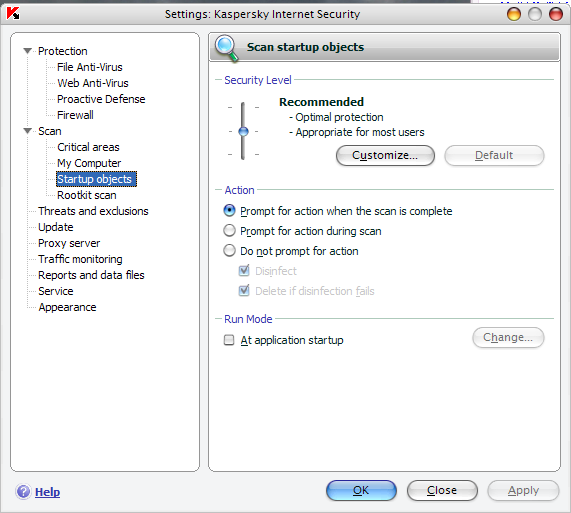

啟動掃瞄:

取消"At application startup"以增進開機後的等待時間

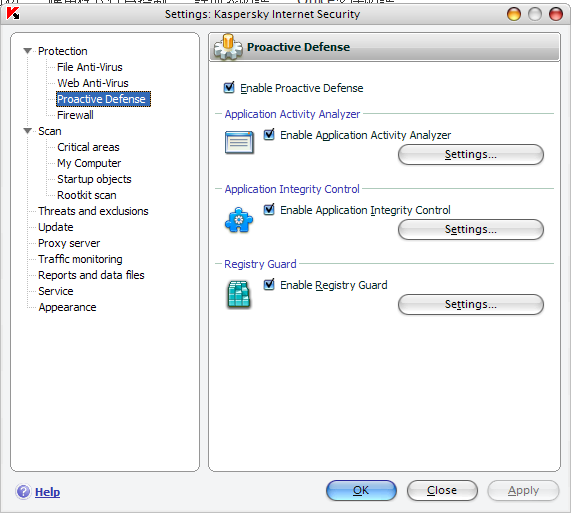

免疫防護設定:

由上到下分別為 "應用程式行為分析" , "應用程式行為控制" , "註冊表防護"

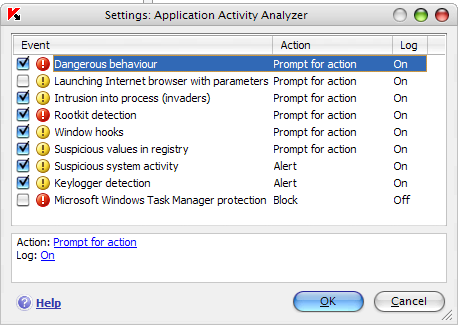

應用程式行為分析

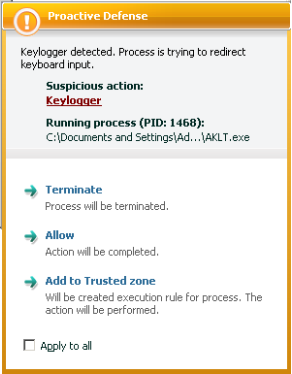

KIS的行為判斷功能雖然只是一個附屬子程式

但功能非常強大,尤其是偵測Rootkit以及Keylogges的能力非常強悍,很難會被遺漏!

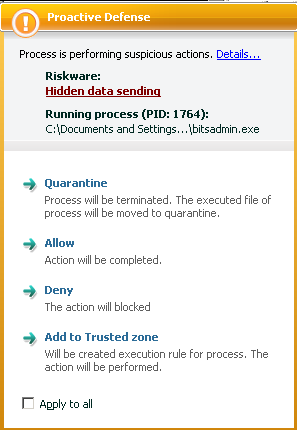

雙重保護,不能由緝毒引擎偵測的部分交由PDM來偵測(圖片取自KAV 7.0

Overview of technologies)

KIS的免疫防禦中的應用程式行為控制功能預設是不開啟的

因為一般人不太會操作這個子系統,我這裡稍為說一下簡單的設定跟排除方法

首先這個功能的原理很簡單,在電腦裡的任何操作都會受到KIS的監控

不同於緝毒引擎的偵測方式,它是直接對程序的行為進行分析

目前使用這種發式的防毒軟體除了KIS還有Panda , F-Secure等

其中Panda還用來當作它的進階型啟發式引擎

如此一來對於未知威脅的防禦比起最強啟發式的NOD32還要強悍不少

KIS 7雖然比起KIS 6加入了whiter list,但依然屬於比較困難且缺乏智慧的這種類型

所以人然需要一點專業知識,跟自己排除一些不是"威脅"的程式行為

已下只是很簡單的例子,由於每個人電腦安裝的軟體不盡相同

所以會遇到的情況也不一樣,要是出現問題,依照下面的方式依樣畫葫蘆就可以了

排除的程式:

wuauclt.exe , msiexec.exe , iexplorer.exe

wuauclt.exe 為windows系統自動更新的程式, msiexec.exe 則是用來安裝副檔名為*.msi 的安裝檔

跟iexplorer.exe 一樣執行時會有修改註冊表的必要,由於這些都是信任的程式,所以可以排除註冊表監控

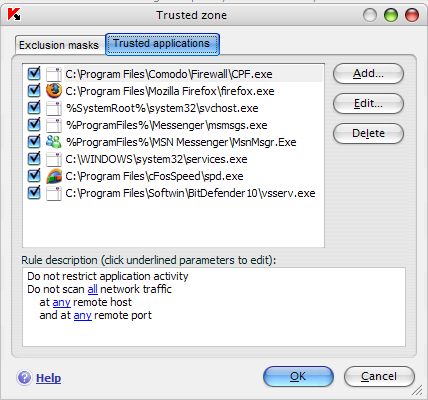

以下為合法的應用程式以及系統程序

alg.exe , csrss.exe , lsass.exe , smss.exe , winlogon.exe , svchost.exe , services.exe , msnmsgr.exe , msmsgs.exe

alg.exe:它負責處理系統網路以及防火牆之間的聯結

csrss.exe:它是負責處理系統圖形相關的服務

lsass.exe:負責OS的系統安全策略

smss.exe:會話系統,處理系統會話

winlogon.exe:為OS登入管理器,如果發現有不明程式添加啟動項到這邊請注意!

svchost.exe:它會常常調用*.dll 檔案,有時會有傳送封包等的需求所以設為不受網路監控

services.exe:為系統服務管理原件,有時會修改註冊表,所以設為不受註冊表監控

msnmsgr.exe:跟msmsgs.exe 常會有很多連網動作,由於MSN是信任程式所以也設為不受網路監控

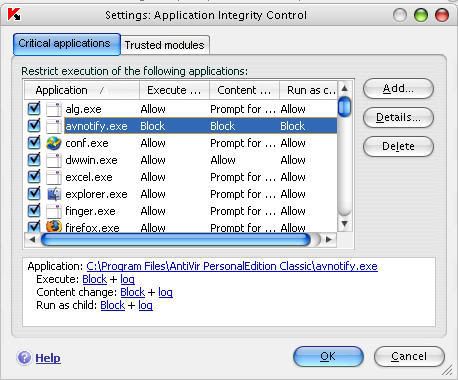

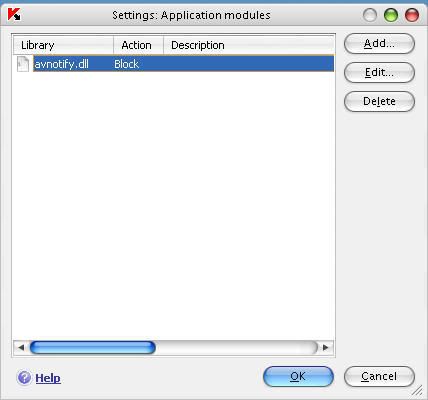

應用程式行為控制範例

這裡教大家用應用程式行為控制來讓小紅傘更新時永遠不會彈出廣告

加入avnotify.exe 然後把execute action (執行動作)設為block,

Content modification (修改內容) 設為block,run as child process (執行子程序) 設為block

把avnotify.dll 這個檔案加進來,設為block

設置完之後小紅傘更新就再也不會跳出廣告了

應用程式行為分析說明

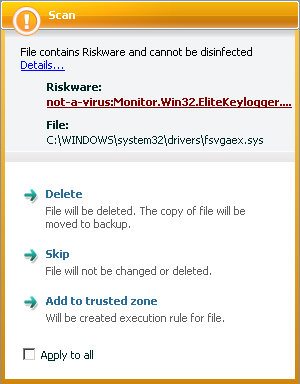

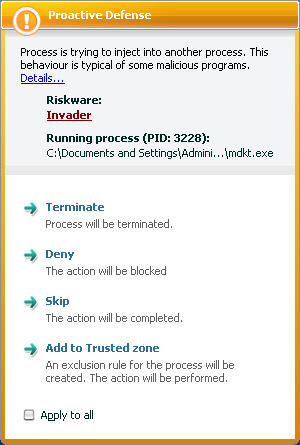

拿木馬來舉例,假設現在有一隻木馬緝毒引擎本身偵測不到

我們執行它,藉由木馬本身的行為告訴我們它要做的是什麼事情

它可能會開啟某個port 對外傳送封包,或是連上其它網站下載病毒

行為模式就是木馬調用svchost.exe傳送封包,或是調用iexplorer.exe下載病毒

這時候發現了這樣的行為,KAV它就會提示

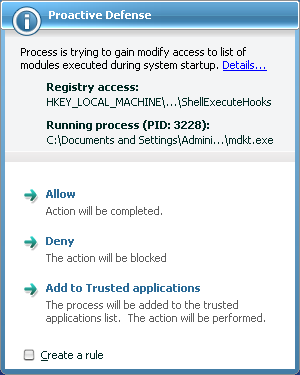

示範:

偵測到有程式意圖存取註冊表的啟動項目

點選拒絕

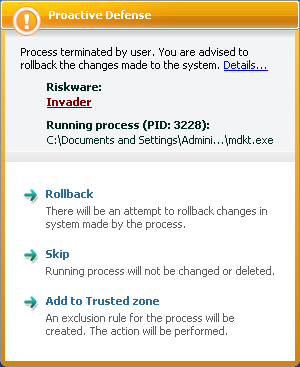

按Rollback來恢復系統

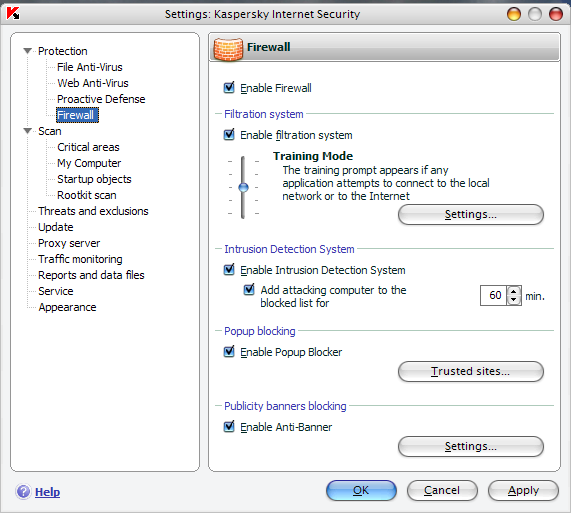

防火牆設置:

KIS防火牆預設為Low Level,也就是黑名單模式或稱為安靜模式,預設下跟OS防火牆一樣不會理會由內到外的連線

如果將防護等級設為Training mode(學習模式),這是KIS最強的模式,也稱為白名單模式,我建議end user使用此模式

在學習模式下所有的新連線皆須由使用者決定是否放行,在此模式下KIS在LeakTest上分數可以超越ZoonAlarm

網域設定:

Stealth mode為隱形模式,一般預設為開啟

如果網遇上還有其他的電腦需要進行溝通

請將Status油Intelnet更改為Local network,並取消隱形模式

應用程式規則:

KIS 7加入了比KIS 6更多的應用程式規則

一般常用的程式幾乎都可以正常的運作

不過內建的P2P軟體規則就少,所以此項目以BitComet以及eMule作示範

BitComet

首先用記事本打開ini檔案

引用:

| App=D:\BitComet64\BitComet.exe |

把"D:\BitComet64\BitComet.exe" 改成你自己BitComet 的目錄

然後打開自己的BitComet 在選項>網路連接>監控連接阜

這邊看你自己的是哪個PORT

然後在ini檔裡搜尋"8854"

把"8854"改成你BitComet 所監控的連接阜

改好後儲存

然後把該ini規則檔放在非中文路徑的目錄底下

然後進入駭客防護程式(AntiHacker) 的設定頁面

在下圖的右下角按匯入(記得先刪除之前自訂的規則!)

完成後按確定並套用規則!

之後你使用BT的時候不但下載速度不會降低

而且也不用擔心安全性方面的問題!

eMule

規則跟BT的一樣要修改一些地方

首先一樣要些改程式路徑

引用:

| App=D:\eMule0.47a-EastShare_v11-bin\eMule.exe |

把"D:\eMule0.47a-EastShare_v11-bin\eMule.exe"

改成你自己eMuel 的目錄

再來打開自己eMule 並進入>選項>連線>客戶端連接阜

看一下你自己的TCP/UDP 各是哪一個PORT

然後在ini檔內容中搜尋"4661",把所有的"4661"改成你自己的TCP連接阜

改好後再搜尋"4672",全部改成你自己的UDP連接阜

修改好後儲存ini 檔案

並放置在非中文路徑的目錄裡頭

一樣在這個地方匯入(如原先已設有eMule 規則請刪除後再匯入!) |